アクセス制御の基本と種類:ACL、RBAC、ABACの違いと実装方法

アクセス制御は、システムやリソースへのアクセスを管理し、許可されていないアクセスを防ぐためのセキュリティ対策です。この記事では、アクセス制御の基本概念と種類について説明し、特にACL(アクセス制御リスト)、RBAC(ロールベースアクセス制御)、ABAC(属性ベースアクセス制御)の違いと実装方法について詳しく解説します。

アクセス制御は、機密情報の保護、データの完全性維持、システムの可用性確保、法的・倫理的な義務の遵守など、多くの目的を達成するために不可欠です。アクセス制御を適切に実装することで、システムやリソースへの不正アクセスを防止し、セキュリティを確保することができます。

この記事では、アクセス制御の基本概念と種類について詳しく説明し、ACL、RBAC、ABACの違いと実装方法について解説します。また、アクセス制御の実装方法と、さまざまなシステムやリソースへの適用についても触れます。

アクセス制御の基本と目的

アクセス制御は、システムやリソースへのアクセスを管理し、許可されていないアクセスを防ぐためのセキュリティ対策です。主な目的は、機密情報の保護、データの完全性維持、システムの可用性確保、法的・倫理的な義務の遵守です。アクセス制御は、組織のセキュリティポリシーに基づいて実装され、システムやリソースへのアクセスを制限することで、リスクを軽減します。

アクセス制御の基本は、# 認証と# 承認の2つのステップに分かれます。認証は、ユーザーが誰であるかを確認するプロセスであり、承認は、認証されたユーザーが特定のリソースへのアクセスを許可されるかどうかを決定するプロセスです。アクセス制御は、ハードウェア、ソフトウェア、ネットワークなど、様々な方法で実装されます。

アクセス制御の目的は、主に機密情報の保護とデータの完全性維持です。機密情報は、組織の競争力や財務状況に影響を与える可能性のある情報であり、データの完全性は、データの正確性と信頼性を確保することです。アクセス制御は、システムの可用性確保にも役立ちます。システムの可用性は、システムが正常に動作し、ユーザーが必要なリソースにアクセスできることを意味します。

アクセス制御の種類

アクセス制御には、主に3つの種類があります。アクセス制御リスト(ACL)、ロールベースアクセス制御(RBAC)、属性ベースアクセス制御(ABAC)です。これらの方法は、それぞれ異なるアプローチでアクセス制御を実現します。

アクセス制御リスト(ACL)は、特定のリソースに対するアクセス権限を定義するリストです。ユーザーまたはグループに特定の権限を割り当てることで、アクセス制御を実現します。ACLは、主にファイルシステムやネットワークデバイスで使用されます。

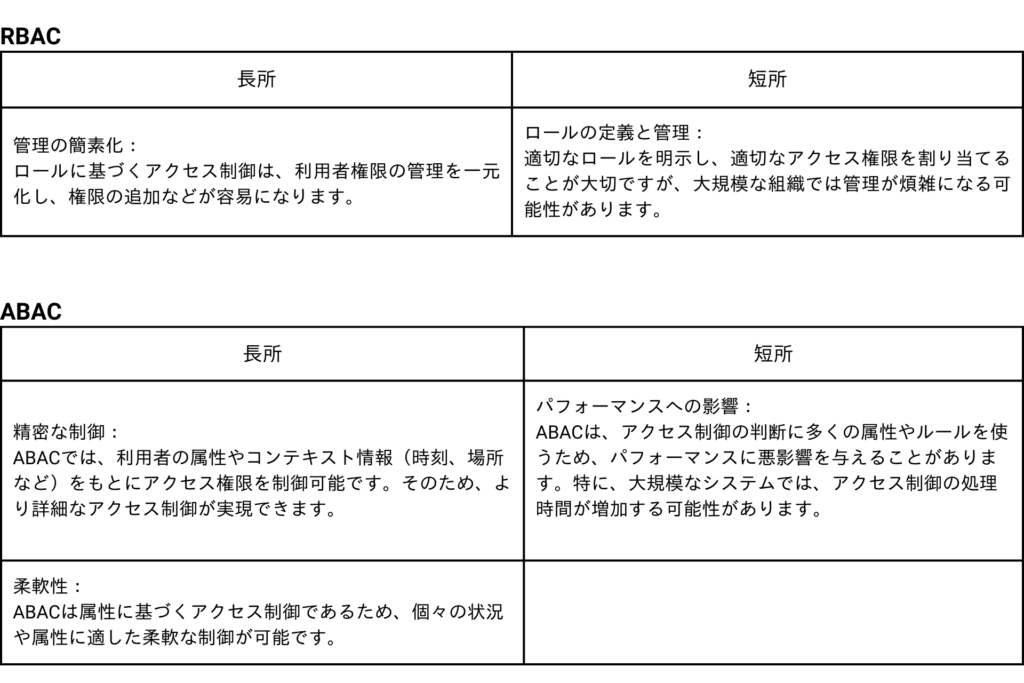

ロールベースアクセス制御(RBAC)は、ユーザーにロールを割り当てることで、アクセス制御を実現します。ロールは、特定の権限の集合であり、ユーザーはロールに基づいてアクセス権限を取得します。RBACは、主に企業のシステムやアプリケーションで使用されます。

属性ベースアクセス制御(ABAC)は、ユーザー、リソース、環境などの属性に基づいて、アクセス制御を実現します。属性は、ユーザーの役割、リソースの種類、環境の状況などであり、属性に基づいてアクセス権限を決定します。ABACは、主にクラウドコンピューティングやIoTデバイスで使用されます。

ACL(アクセス制御リスト)とは

ACL(アクセス制御リスト)は、システムやリソースへのアクセスを管理するために使用される基本的なアクセス制御方法です。ACLは、ユーザーまたはグループとリソースとの関係を定義するリストであり、ユーザーがリソースにアクセスできるかどうかを決定します。ACLは、主にファイルシステム、ネットワーク、データベースなどのシステムで使用されます。

ACLの実装方法は、システムによって異なりますが、一般的には、ユーザーまたはグループに特定の権限を割り当てることで、アクセスを制御します。たとえば、ファイルシステムでは、ユーザーに読み取り、書き込み、実行の権限を割り当てることができます。ネットワークでは、ユーザーに特定のポートやプロトコルへのアクセス権限を割り当てることができます。

ACLの利点は、シンプルで実装が容易であることです。しかし、ユーザー数やリソース数が増加すると、ACLの管理が複雑になるという欠点があります。さらに、ACLは、ユーザーの役割や属性に基づいてアクセスを制御することができません。そのため、より複雑なアクセス制御が必要な場合は、RBACやABACなどの他のアクセス制御方法を使用する必要があります。

RBAC(ロールベースアクセス制御)とは

RBAC(ロールベースアクセス制御)とは、ユーザーにロールを割り当て、ロールに基づいてアクセス権限を決定するアクセス制御方法です。ロールとは、組織内で定義された役割や職務を指し、各ロールには特定のアクセス権限が付与されます。ユーザーは、自身のロールに基づいてアクセス権限を取得し、システムやリソースへのアクセスを実行します。

RBACでは、ロールの定義と管理が重要な要素となります。ロールは、組織の構造や業務プロセスに基づいて定義され、ユーザーは適切なロールに割り当てられます。ロールの変更や更新は、ユーザーのアクセス権限に直接影響するため、慎重に管理する必要があります。

RBACの実装には、ロールの定義、ユーザーのロール割り当て、ロールベースのアクセス制御の実施が含まれます。RBACは、組織のセキュリティポリシーに基づいてアクセス制御を実施するため、# アクセス制御の基本と種類を理解する上で重要な概念です。

ABAC(属性ベースアクセス制御)とは

ABAC(属性ベースアクセス制御)は、ユーザー、リソース、環境などの属性に基づいてアクセス制御を実施する方法です。属性とは、ユーザーの役割、部門、職位、リソースの種類、セキュリティレベルなど、さまざまな要素を指します。ABACでは、これらの属性を組み合わせてアクセス制御ルールを定義し、ユーザーがリソースにアクセスする際に、属性に基づいてアクセスを許可または拒否します。

ABACの主な特徴は、動的なアクセス制御が可能であることです。つまり、ユーザーの属性が変更された場合、アクセス制御ルールも自動的に更新されます。これにより、管理者はアクセス制御ルールを頻繁に更新する必要がなくなり、管理の負担が軽減されます。また、ABACは、複雑なアクセス制御要件を実現することができ、セキュリティと柔軟性を両立させることができます。

ABACの実装には、属性の定義、属性の収集、属性の評価、アクセス制御ルールの定義など、さまざまなステップが含まれます。属性の定義では、ユーザー、リソース、環境などの属性を定義し、属性の収集では、定義された属性を収集します。属性の評価では、収集された属性を評価し、アクセス制御ルールを適用します。アクセス制御ルールの定義では、属性に基づいてアクセス制御ルールを定義し、ユーザーがリソースにアクセスする際に、アクセスを許可または拒否します。

ACL、RBAC、ABACの違いと比較

アクセス制御リスト(ACL)、ロールベースアクセス制御(RBAC)、属性ベースアクセス制御(ABAC)は、アクセス制御の方法として広く使用されています。これらの方法は、それぞれ異なるアプローチを採用しており、システムや組織のニーズに応じて選択することができます。

ACLは、主にファイルシステムやネットワークデバイスで使用されるアクセス制御方法です。ACLでは、ユーザーやグループに特定のリソースへのアクセス権限を割り当てることができます。たとえば、ファイルやフォルダへの読み取り、書き込み、実行権限を設定できます。ただし、ACLはユーザー数やリソース数が増加すると管理が困難になることがあります。

一方、RBACは、ロールに基づいてアクセス権限を割り当てる方法です。RBACでは、ユーザーは特定のロールを割り当てられ、そのロールに応じてアクセス権限が決定されます。たとえば、管理者ロール、開発者ロール、一般ユーザーロールなどを定義できます。RBACは、ユーザー数やリソース数が増加しても管理が容易であるため、多くの組織で採用されています。

ABACは、属性に基づいてアクセス権限を割り当てる方法です。ABACでは、ユーザー、リソース、環境などの属性を評価してアクセス権限を決定します。たとえば、ユーザーの部門、役職、セキュリティクリアランスなどを属性として使用できます。ABACは、複雑なアクセス制御ルールを実装できるため、セキュリティ要件が高い組織で採用されています。

アクセス制御の実装方法

アクセス制御の実装方法は、システムやリソースの種類、セキュリティ要件、利用者のニーズなどに応じて選択されます。ハードウェア、ソフトウェア、ネットワークなど、様々な方法で実装されます。

アクセス制御の実装には、アクセス制御リスト(ACL)、ロールベースアクセス制御(RBAC)、属性ベースアクセス制御(ABAC)などの方法があります。これらの方法は、システムやリソースへのアクセスを管理し、許可されていないアクセスを防ぐために使用されます。

アクセス制御の実装には、認証、認可、監査などのプロセスが含まれます。認証は、利用者の身元を確認するプロセスであり、認可は、利用者にアクセス権限を付与するプロセスです。監査は、システムやリソースへのアクセスを記録し、不正アクセスを検出するプロセスです。

アクセス制御の実装には、セキュリティポリシー、システムアーキテクチャ、ネットワーク構成などの要素が関係します。セキュリティポリシーは、アクセス制御のルールとガイドラインを定義し、システムアーキテクチャは、アクセス制御の実装をサポートするシステム構成を設計します。ネットワーク構成は、アクセス制御の実装をサポートするネットワーク構成を設計します。

実装における注意点と課題

アクセス制御の実装においては、注意点と課題が数多く存在します。まず、アクセス制御の目的を明確にすることが重要です。アクセス制御は、機密情報の保護、データの完全性維持、システムの可用性確保、法的・倫理的な義務の遵守など、さまざまな目的を達成するために実装されます。

アクセス制御の実装においては、ユーザー認証と権限管理が重要な要素です。ユーザー認証は、システムやリソースへのアクセスを許可する前に、ユーザーの身元を確認するプロセスです。権限管理は、ユーザーに与えられた権限を管理し、許可されたアクセスのみを許可するプロセスです。

アクセス制御の実装においては、セキュリティポリシーを定義し、実施することが重要です。セキュリティポリシーは、アクセス制御のルールとガイドラインを定義し、システムやリソースへのアクセスを管理するためのフレームワークを提供します。セキュリティポリシーを実施することで、アクセス制御の実装が効果的かつ効率的になることができます。

まとめ

アクセス制御は、システムやリソースへのアクセスを管理し、許可されていないアクセスを防ぐためのセキュリティ対策です。主な目的は、機密情報の保護、データの完全性維持、システムの可用性確保、法的・倫理的な義務の遵守です。

アクセス制御には、アクセス制御リスト(ACL)、ロールベースアクセス制御(RBAC)、属性ベースアクセス制御(ABAC)などの種類があります。これらの方法は、ハードウェア、ソフトウェア、ネットワークなど、様々な方法で実装されます。アクセス制御リスト(ACL)は、ユーザーまたはグループに特定のリソースへのアクセス権限を割り当てるためのリストです。ロールベースアクセス制御(RBAC)は、ユーザーにロールを割り当て、ロールに基づいてアクセス権限を決定します。属性ベースアクセス制御(ABAC)は、ユーザー、リソース、環境などの属性に基づいてアクセス権限を決定します。

アクセス制御の実装方法は、システムやリソースの種類によって異なります。ハードウェアベースのアクセス制御では、ハードウェアの機能を使用してアクセスを制御します。ソフトウェアベースのアクセス制御では、ソフトウェアの機能を使用してアクセスを制御します。ネットワークベースのアクセス制御では、ネットワークの機能を使用してアクセスを制御します。

アクセス制御の重要性は、日々増加しています。システムやリソースへのアクセスを制御することで、機密情報の保護、データの完全性維持、システムの可用性確保、法的・倫理的な義務の遵守が可能になります。したがって、アクセス制御の基本と種類を理解し、適切なアクセス制御方法を実装することが重要です。

まとめ

アクセス制御は、システムやリソースへのアクセスを管理し、許可されていないアクセスを防ぐためのセキュリティ対策です。アクセス制御の種類には、アクセス制御リスト(ACL)、ロールベースアクセス制御(RBAC)、属性ベースアクセス制御(ABAC)などがあります。これらの方法は、ハードウェア、ソフトウェア、ネットワークなど、様々な方法で実装されます。アクセス制御の重要性は、日々増加しています。したがって、アクセス制御の基本と種類を理解し、適切なアクセス制御方法を実装することが重要です。

よくある質問

アクセス制御とは何か?

アクセス制御とは、コンピュータシステムやネットワークなどのリソースへのアクセスを制限することです。アクセス制御リスト(ACL)、ロールベースアクセス制御(RBAC)、属性ベースアクセス制御(ABAC)などの方法があります。これらの方法は、ユーザーがリソースにアクセスする権限を決定するために使用されます。アクセス制御は、システムのセキュリティを確保するために不可欠です。

ACL、RBAC、ABACの違いは何か?

ACL、RBAC、ABACは、アクセス制御の方法として異なるアプローチをとっています。ACLは、ユーザーとリソースの関係を定義するリストを使用してアクセスを制限します。RBACは、ユーザーにロールを割り当て、ロールに基づいてアクセスを制限します。ABACは、ユーザーの属性に基づいてアクセスを制限します。たとえば、ユーザーの部門や役職などです。これらの方法は、それぞれ異なる特徴と利点があります。

どのアクセス制御方法が最も適切か?

最も適切なアクセス制御方法は、システムの要件とセキュリティポリシーに依存します。RBACは、複雑な組織構造を持つシステムに適しています。ABACは、ユーザーの属性に基づいてアクセスを制限する必要があるシステムに適しています。ACLは、シンプルなアクセス制御が必要なシステムに適しています。システムの要件を分析し、適切なアクセス制御方法を選択する必要があります。

アクセス制御を実装するにはどうすればよいか?

アクセス制御を実装するには、以下のステップを実行する必要があります。まず、システムの要件とセキュリティポリシーを分析します。次に、適切なアクセス制御方法を選択します。ACL、RBAC、またはABACのいずれかを選択できます。次に、選択した方法に基づいてアクセス制御を実装します。最後に、アクセス制御の設定をテストし、正しく機能していることを確認します。

コメントを残す

コメントを投稿するにはログインしてください。

関連ブログ記事